ベリタストラストセンター

セキュリティ

データの保護は最優先事項

ベリタスは、開発作業とセキュリティ脆弱性の管理に関する透明性の確保に取り組んでおり、製品開発、インフラ、プロセスの中核にセキュリティを組み込んでいます。詳しくは、脆弱性管理に対する取り組みと情報開示ポリシーをご覧ください。

ベリタスの CISO を務める Christos Tulumba からのメッセージ

ベリタスはセキュリティを重視し、お客様の重要なデータとアプリケーションの保護に優先的に取り組んでいます。ベリタスの包括的なアプローチなら、サイバーセキュリティのあらゆる側面に対処し、お客様とパートナー様にとって耐障害性の高い環境を維持できます。最高水準のセキュリティの確保とお客様の貴重な資産の保護は、ベリタスにお任せください。

- 安全な製品の開発とテスト

- ID とアクセスを管理する

- クラウドセキュリティ

- エンドポイント保護

- ユーザーと通信のセキュリティ

- 脆弱性とインシデントの管理

- 安全なログ記録と監視

- セキュリティガバナンスとリスク管理

- サプライヤーのリスク管理

- セキュリティの文化とトレーニング

安全なソフトウェア開発

セキュリティは、製品開発で安全なコーディング手法と分析ツールを使用することから始まります。ベリタスでは少なくとも年に一度、自社の製品を対象に、独立した第三者機関による侵入テストを実施しています。社内においては、新しい製品バージョンのリリースの一環として、製品セキュリティグループ (PSG) がスキャンを実施しています。PSG は、侵入テストや内部脆弱性スキャンのスケジュールを管理するだけでなく、ベリタスアプリケーションセキュリティ保証プログラム (ASAP) を維持し、各製品が確実に安全な開発ライフサイクルに沿うよう取り組んでいます。

ベリタスが定めるセキュアなソフトウェア開発フレームワークと ASAP プログラムは、脆弱性の軽減に重点を置いたソフトウェア開発プラクティスのコアセット NIST SP 800-218 をモデルとしています。

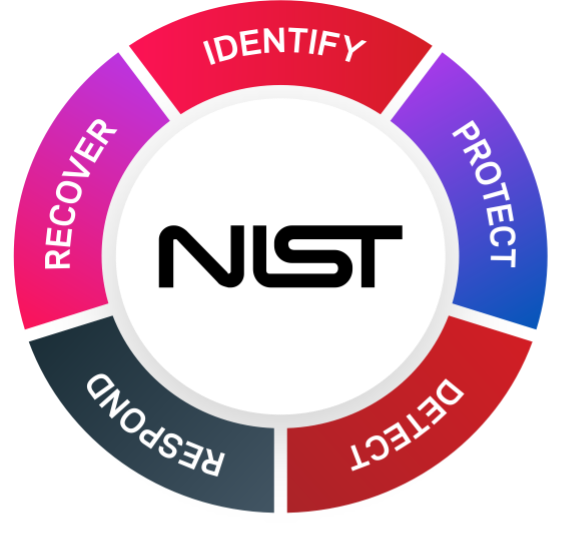

ベリタスは、米国標準技術局 (NIST) のフレームワークに準拠しています。このフレームワークは、識別、保護、検出、対応、復旧を 5 つの主要な柱としたサイバーレジリエンスの標準規格です。

開発の原則

ベリタスの製品は、米国サイバーセキュリティ・社会基盤安全保障庁、国家安全保障局、アメリカ連邦捜査局、および複数の国際セキュリティ機関が推奨する 2 つの基本原則に準拠しています。

セキュリティを考慮した設計

ベリタスは、製品の設計と構築にあたって適切な保護対策を講じ、データへのアクセス権が悪質なサイバー攻撃者の手に渡ることを防いでいます。

デフォルトでの保護

ベリタスの製品では、よく利用されるエクスプロイト手法に対応した回復機能を、追加料金なしにすぐに利用できます。

ベリタスアプリケーションセキュリティ保証プログラム (ASAP)

Veritas ASAP は、Microsoft 社のセキュア開発ライフサイクルに基づき、現実の課題や米国大統領令 14028 の要件に対応しています。ベリタスのプログラムは、自動化されたセキュリティツールと手動の手法により、大統領令と CISA の要件に従って製品の脆弱性を特定します。業界標準の共通脆弱性スコアリングシステムを使用して脆弱性の重大度をスコア化し、修復の緊急性と一般への通知の指針としています。

Veritas ASAP には次の 7 つの柱があります。

- トレーニング: 製品開発チームは、さまざまなセキュリティトレーニングコースを受講し、最新の脅威とその軽減手法について最新情報を把握します。

- 要件: ベリタス製品がセキュリティ基準、規制、ベストプラクティスを遵守していることを検証します。

- 設計: 安全な設計原則が満たされていることを確認し、製品が脅威モデリングを経ているかどうかを評価して、潜在的なセキュリティリスクと脆弱性を特定します。

- 実装: 製品のコードレビューを的確に実施し、特定された問題に対処していることを確認します。

- 検証: 製品に対して厳格なセキュリティテストを実施します。

- 配備: 各製品チームが安全な構成管理を実施していることを検証します。

- 運用:各製品チームに、セキュリティインシデントへの対応手順、インシデントレポート、通信チャネルを含む、確立されたインシデント対応計画が用意されていることを検証します。

戦略的パートナーシップ

データセキュリティの取り組みは、チームで行う必要があります。単一の製品でセキュリティ要件のあらゆる側面に対応することはできません。ベリタスは業界有数の企業と提携することで、製品の緊密な統合はもちろん、サイバー攻撃への対応を可能にして、お客様の投資を最適化しています。

サイバー対策

米国サイバーセキュリティインフラセキュリティ庁 (CISA) の共同サイバー防衛連携 (JCDC) イニシアティブでは、政府機関、民間企業、国際的パートナーが結集して、サイバーセキュリティに関する連携、調整、情報共有を強化しています。JCDC の具体的な活動は次のとおりです。

- 官民合同でのサイバーセキュリティ対策の促進

- 政府、産業界、国際的パートナーの専門知識とリソースの活用

- 基幹インフラ、政府のネットワーク、その他の重要資産を対象に、サイバー脅威に対抗するためのレジリエンスとセキュリティの強化