Cybersicherheit als Mannschaftssport

Da sich die Daten und die Infrastruktur Ihres Unternehmens ständig weiterentwickeln und immer komplexer werden, besteht ein noch größerer Bedarf an Zusammenarbeit zwischen allen an der Informationssicherheit beteiligten Teams. Dies gilt insbesondere für den Übergang von On-Premise-Rechenzentren zu einer stärker verteilten Umgebung über Edge- und Public-Cloud-Anbieter. Ransomware kommt immer häufiger vor. Die Gesamtkosten einer Datenschutzverletzung steigen weiterhin an und betragen im Schnitt 4,45 Millionen US-Dollar. Um die wachsende Bedrohung einzudämmen, müssen wir zusammenarbeiten und unsere Widerstandsfähigkeit stärken.

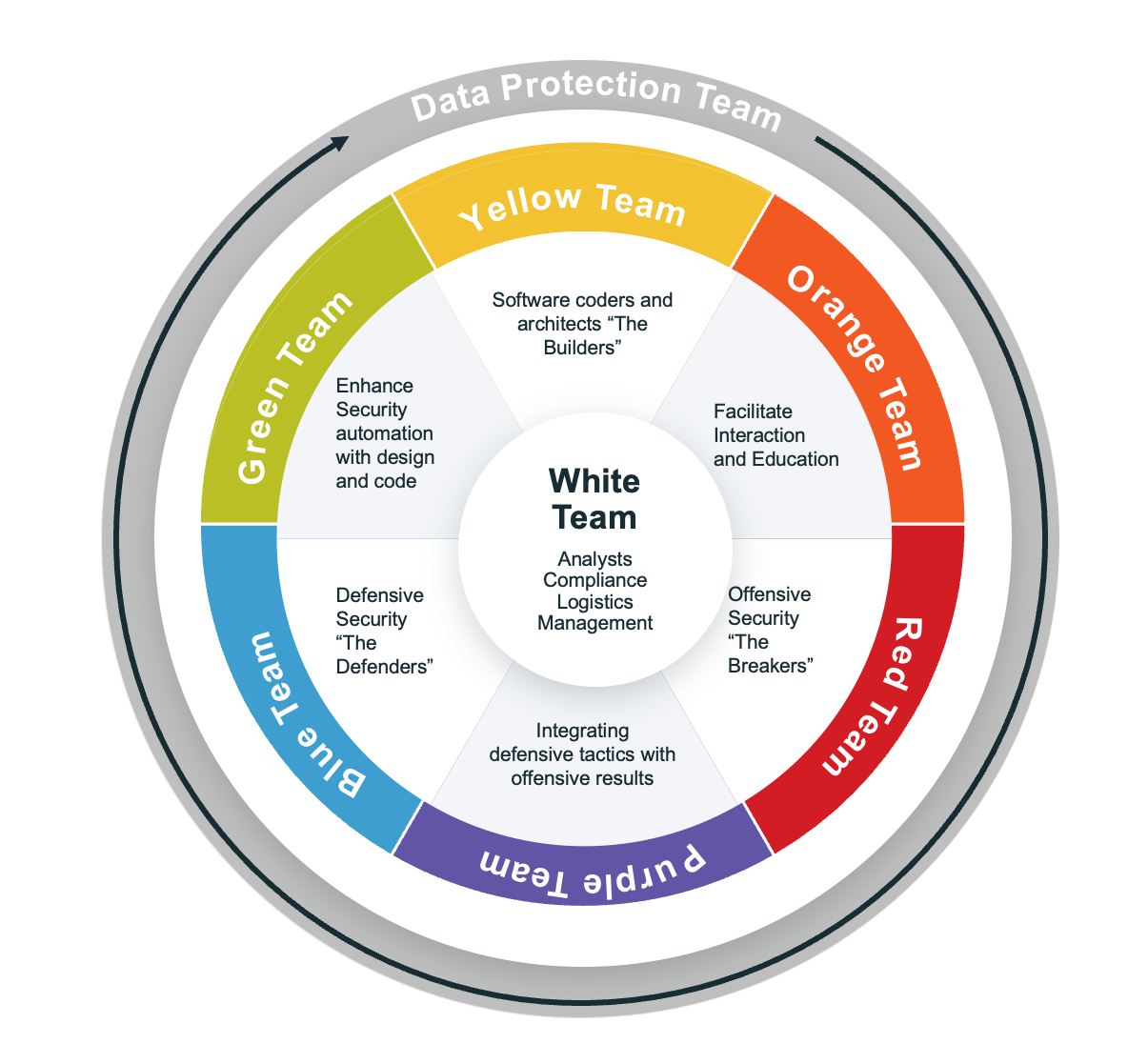

Moderne Sicherheitsteams sind um tiefgreifende Unterdisziplinen herum organisiert, mit unterschiedlichen Toolchains und Fachkenntnissen. Möglicherweise haben Sie schon von den beiden wichtigsten Cybersicherheitsgruppen gehört oder arbeiten derzeit dort: Red Team und Blue Team:

- Das Red Team konzentriert sich auf offensive Sicherheit und besteht aus Mitarbeitenden oder Auftragnehmenden, die als ethische Hacker Sicherheitslücken finden, die böswillige Personen ausnutzen könnten.

- Das Blue Team konzentriert sich auf defensive Sicherheit und implementiert Schutzmaßnahmen in Ihrer Organisation.

In diesem hilfreichen Artikel finden Sie weitere Informationen zur Arbeitsweise der einzelnen Teams.

Angesichts der Herausforderungen der Qualifikationslücke und des Budgets sollten wir alle zugeben, dass einige von Ihnen jede dieser Farben jeden Tag ein paar Stunden oder Minuten lang tragen. Es könnte sich anfühlen, als wären Sie im Team Rainbow. Wenn Sie sich überfordert fühlen und sich weitere Mitarbeitende wünschen, mit denen Sie Ihre Arbeit teilen können, würde ich Sie gerne jemandem vorstellen.

Neues Mitglied im Cybersicherheitsteam

Bei all diesen Disziplinen und bunt gemischten Sicherheitsteams fällt einem beim Thema Datensicherheit nicht immer zuerst eine Disziplin ein. Da dieser Beitrag von Veritas stammt – einem vertrauenswürdigen Anbieter von Datenschutz – haben Sie vielleicht schon vermutet, dass es sich bei dem „neuen“ Teammitglied um einen Backup- und Wiederherstellungsadministrator handelt.

Sie verschieben täglich alle Ihre wichtigsten Daten über Ihr Netzwerk und schützen alles von Daten, Workload und Datenbank bis hin zu Netzwerkspeichern, Betriebssystem und virtualisierten Server. Um all diese Daten täglich über das Netz zu bewegen, wissen diese Leute oft viel mehr über Ihr Netz, als Sie vielleicht erwarten. Sie wissen, welche Netzwerke verbunden sind und welche nicht, und wie viel Zeit die Wiederherstellung eines nicht trivialen Datensatzes benötigt.

Warum betrachte ich Backup- und Wiederherstellungsadministratoren als neues Teammitglied? Die Antwort ist richtig im NIST Framework: Recovery. Wenn das Sicherheitsteam auf einen groß angelegten Vorfall reagieren muss, müssen Sie letztendlich eine Wiederherstellung aus Ihren Sicherungskopien durchführen. Wenn Sie auf diesen Tag vorbereitet sein wollen, müssen die Sicherheitsteams üben und herausfinden, wie sie effektiv zusammenarbeiten können, um sicherzustellen, dass Sie die Daten zurückbekommen und sich nicht erneut infizieren.

Backup und Recovery sind ein Bestandteil der Cybersicherheit

Leider ist es nie so einfach wie „Haben Sie ein Backup?“ Sie müssen Wiederherstellungsziele berücksichtigen, beispielsweise Recovery Point Objectives (RPOs) und Recovery Time Objectives (RTOs).

- RPOs geben an, wie viele Daten Sie verlieren können. Je nach Risikotoleranz können Sie Aufbewahrungsrichtlinien einrichten, bei denen eine Kopie 12 Mal pro Tag, jeden Tag, jede Woche oder jeden Monat gesichert wird. Auf diese Weise können Sie bei einer Wiederherstellung alles vor dem Sicherungsdatum abrufen. Wenn Sie die 3-2-1-Backup-Strategie verfolgen, verfügen Sie (zusätzlich zum Original) über mindestens zwei Kopien an zwei Standorten (z. B. lokal und in der Cloud oder in zwei verschiedenen Rechenzentren).

- Sobald Sie über genügend Wiederherstellungspunkte verfügen, um dem Risiko eines Datenverlusts entgegenzuwirken, müssen Sie RTOs in Betracht ziehen. Diese geben an, wie lange ein Ausfall für Sie tolerierbar ist. Insbesondere gilt die Zeitspanne von dem Zeitpunkt an, an dem Sie sich zur Wiederherstellung der Daten entschließen, bis zu dem Zeitpunkt, an dem alle Daten zurückverschoben wurden. Ganz gleich, wie schnell Ihr Netz ist, Daten haben Schwerkraft. Die Übertragung von Punkt A nach B dauert eine gewisse Zeit, die davon abhängt, wie Sie das Backup gespeichert haben und die Geschwindigkeit des empfangenden Systems, die Daten zu schreiben.

Nachdem ich Ihnen nun eine Einführung in einige wichtige TLAs zu Ihren neuen Freunden im Schutz von Daten gegeben habe, lassen Sie uns über einen Schnittpunkt zwischen Backup und Wiederherstellen und den Sicherheitsteams sprechen.

Eine moderne Backup-Strategie erfordert Malware- und Anomalie-Scans. Wenn Sie mit dem Backup noch nicht vertraut sind, könnte dies überraschend sein. Das Backup war am Tag der Sicherung wahrscheinlich sauber. Schließlich befand sich auf Ihrem Server, von dem die Daten stammen, ein Malware-Scanner oder eine Technologie zur Erkennung von Bedrohungen. Machen Sie sich bewusst, dass ein Backup wie eine Zeitmaschine für Daten ist. Mit der Zeit ändern sich die Heuristiken oder Signaturen von Malware, was bedeutet, dass sich in Ihrem Backup-System möglicherweise infizierte Daten befinden. Keine Sorge, Veritas speichert die Daten in einem 100 % inerten Format, sodass sie nicht aktiviert werden und Ihre Systeme infizieren können. Sie müssen jedoch sicherstellen, dass Ihre Live-Daten frei von Malware und Schwachstellen sind, um sie wiederherstellen zu können. Das erledigen wir automatisch für Sie. Durch die Integration von NetBackup in eine SIEM/SOAR-Lösung können wir auch Indikatoren aus der Backup-Infrastruktur nutzen, wie z. B. Anomalien in den Daten oder aktuelle Malware-Scans, um SOC-Mitarbeitende zu informieren.

Zusammenarbeiten

Wenn Sie alles zusammenbringen, können Sie jetzt ein Ausfallsicherheits-Team aufbauen, das nicht nur schützen (Blue Team) und erkennen (Red Team), sondern auch wiederherstellen kann. In Bezug auf die Grundlagen der Geschäftsausfallsicherheit gibt es viel zu klären und der Schutz der Daten und Anwendungen Ihres Unternehmens kann eine gewaltige Herausforderung darstellen. Der Veritas 360 Defense Ansatz bietet eine Blaupause für den Kampf gegen die heutigen Cyber-Bedrohungen und ermöglicht Ihnen eine effizientere Integration Ihres Cyber-Wiederherstellungsplans in Ihre Teams und vorhandenen Tools. Mit Veritas und unserem Partner-Ökosystem können Sie alle Workloads und Umgebungen verwalten und schützen.

Mit Veritas als einem Ihrer Teammitglieder können Sie eine Sandbox-Umgebung proben und wiederherstellen, ohne die Produktionsumgebung zu beeinträchtigen. Einer der Gründe, warum Unternehmen so schlecht darin sind, Disaster-Recovery-Pläne zu testen, ist, dass sie die Produktion stören. Mit den besten Ergebnissen für die orchestrierte Wiederherstellung können Sie wiederholt üben und Ihre Ausfallsicherheit kontinuierlich verbessern.

Wenn Sie aus diesem Gespräch nichts weiter mitnehmen, denken Sie daran, Ihren Backup-Administrator zu Ihrer nächsten Tabletop-Simulation einzuladen. Bringen Sie alle sicherheitsbewussten Teammitglieder an einen Tisch und testen Sie Ihre Ausfallsicherheit und Wiederherstellungs-Orchestrierung.