Wie können Sie in einer Welt, in der Cyberkriminelle nicht mehr einbrechen, sondern sich einfach anmelden, Ihre wertvollen Daten am besten schützen?

Wir alle haben Angst vor dem Gedanken, dass unsere Identität gestohlen wird. Die Verletzlichkeit, das Unwissen und die Angst, wer und warum jemand so etwas tut. Stellen Sie sich nun vor, dass diese Identität die administrativen Identifikationsdaten zu Ihrer zentralen Cyber-Resilience-Lösung sind.

Der Diebstahl von Identifikationsdaten nimmt zu. Insider-basierte Angriffe, Privilegienerweiterung und Advanced Persistent Threats zielen nicht mehr nur auf Produktions- oder Edge-Systeme ab, sondern auch auf Ihre letzte Verteidigungslinie: Ihre Datensicherheits-Infrastruktur.

Aufgrund ihres umfassenden Zugriffs auf wertvolle Unternehmensdaten sind Datensicherheitsadministratoren heute mehr denn je ein bevorzugtes Ziel für den Diebstahl von Identifikationsdaten. Mit Hilfe von KI können Cyberkriminelle gleichzeitig raffiniertere Angriffe entwickeln und diese effizienter durchführen. Ob es sich nun um von GenAI generierte Phishing-Schemata, den Einsatz von Video-Deepfakes oder die Ausnutzung anderer neuartiger Methoden zur Nachahmung von Identitäten handelt: Diebstahl oder einfach das Überzeugen von Leuten, unabsichtlich ihre Identifikationsdaten herauszugeben, ist zu einem beliebten Ansatz geworden, egal ob es darum geht, Führungskräfte, andere Endbenutzer oder Systemadministratoren ins Visier zu nehmen.

Einem IBM-Bericht aus dem Jahr 2024 zufolge ist die Zahl der Angriffe, bei denen gültige Identifikationsdaten ausgenutzt werden, im Vergleich zum Vorjahr um erstaunliche 71 % gestiegen¹. Dieser alarmierende Trend unterstreicht die dringende Notwendigkeit einer erhöhten Wachsamkeit und spezieller Sicherheitsmaßnahmen. Es reicht nicht mehr aus, sich ausschließlich auf unternehmensweite Single Sign-On (SSO)-Lösungen zu verlassen. Unternehmen müssen ihre Datenschutzinfrastruktur mit speziellen Sicherheitskontrollen wie Multi-Faktor-Authentifizierung (MFA), Multi-Person-Autorisierung (MPA), Privileged Access Management (PAM) und anderen robusten Abwehrmaßnahmen verstärken. Der Schutz vor dem Diebstahl von Identifikationsdaten ist von entscheidender Bedeutung für den Schutz des wertvollsten Assets Ihres Unternehmens: Ihrer Daten.

Ein fundamentaler Wandel

Noch vor ein paar Jahren waren Konzepte wie Unveränderlichkeit, Anomalieerkennung und Malware-Scans wichtige Schwerpunkte bei der Stärkung des Schutzes von Daten. Diese gelten heute als grundlegend. Als ein Muss. Als das Mindeste, was man einsetzen sollte. Diese Möglichkeiten haben die Bedrohungsakteure dazu gezwungen, sich stärker auf „weiche Ziele“ zu konzentrieren, indem sie Phishing, Social Engineering, MFA-Müdigkeit und andere auf Identifikationsdaten basierende Angriffe ausnutzen, um sich bei Ihrer Infrastruktur anzumelden, nicht aber, um in diese einzudringen.

Da sich die Bedrohungsakteure weiterentwickelt haben, müssen sich auch unsere Verteidigungsstrategien weiterentwickeln. Wir befinden uns an einem kritischen Punkt, an dem die Kluft zwischen dem exponentiellen Wachstum des Werts, der Menge und der Sicherheitsbedrohung von Daten und der Fähigkeit Ihrer Teams, diese Daten zu schützen und abzusichern, immer größer wird. Je größer diese Lücke wird, desto höher ist die Wahrscheinlichkeit eines schwerwiegenden Sicherheitsverstoßes, längerer Ausfallzeiten und/oder Risiken für die Einhaltung des Datenschutzes.

Wie gehen Sie also mit einem Szenario um, in dem möglicherweise alle Ihre Daten weltweit betroffen sind? Wie erholt man sich schnell und sicher nach einem erfolgreichen Cyberangriff? Woher wissen Sie, dass Sie saubere Daten wiederherstellen? Wie stellen Sie sicher, dass dies nicht wieder vorkommt? Wie schaffen Sie das alles mit einem Team, das zunehmend aus IT-Generalisten besteht? Dies sind einige der Realitäten der heutigen Cyber Recovery. Spoiler-Alarm: Im Vergleich zur herkömmlichen Disaster Recovery ist das eine völlig andere Sache.

Stärkung der Cyber-Resilience mit neuen KI-gestützten Lösungen

Heute stellen wir eine Reihe neuer Funktionen vor, mit denen wir die jüngste Runde der sich ständig weiterentwickelnden Cyberbedrohungen bekämpfen können. Zu den neuen KI-gestützten Produktlösungen gehören eine neue adaptive Selbstverteidigungslösung, eine verbesserte Entropie-Anomalieerkennung und ein neuer GenAI-gestützter operativer Copilot. Außerdem kündigen wir neue Services zur Bewertung und Wiederherstellung der Cyber Resilience, neue Partner im Sicherheits-Ökosystem und vieles mehr an.

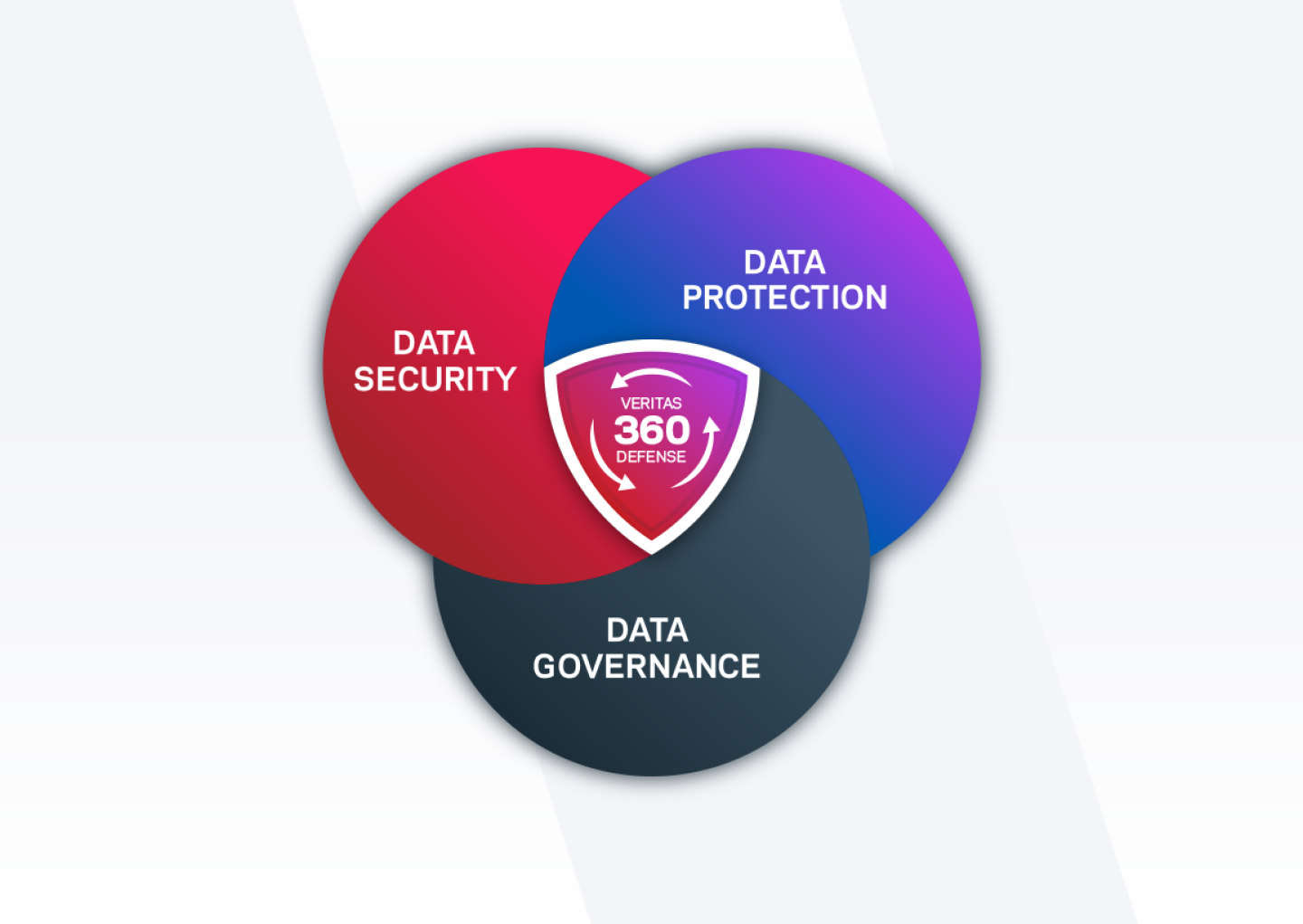

Adaptive Selbstverteidigungslösung

Wir stellen die branchenweit erste selbstverteidigende Datensicherheitslösung vor – eine innovative und automatisierte Abwehr von Ransomware-Angriffen, die auf dem Benutzerverhalten basieren. Veritas NetBackup und Veritas Alta™ Data Protection überwachen jetzt aktiv und kontinuierlich das Verhalten von Admin-Benutzern und passen Schutzmaßnahmen wie Multi-Faktor-Authentifizierung und Autorisierungsherausforderungen für mehrere Personen dynamisch an, wenn Anomalien im administrativen Verhalten erkannt werden. Diese anpassungsfähige, selbstlernende Selbstverteidigungslösung ist eine Premiere für den Unternehmensdatenschutz.

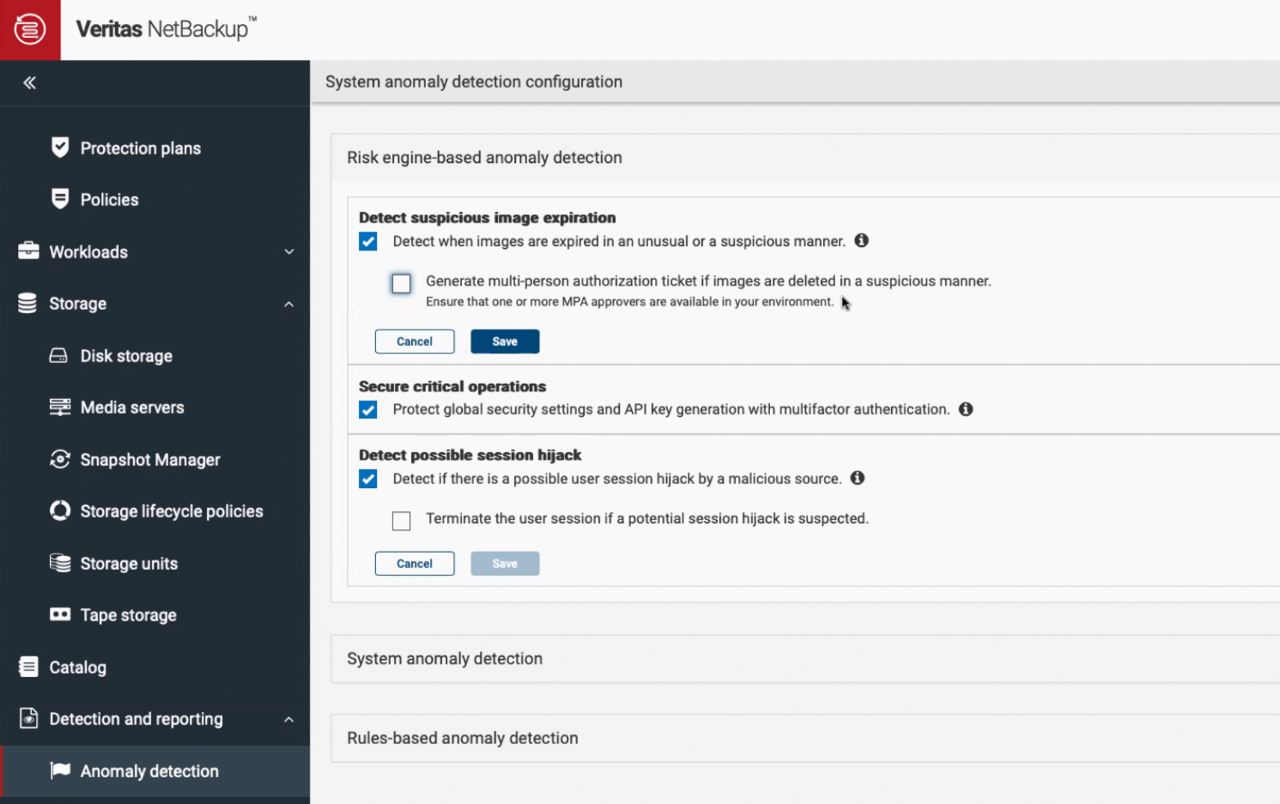

Erkennung von Entropieanomalien

Natürlich beschäftigen wir uns schon seit geraumer Zeit mit der Anomalieerkennung bei Zeitreihendaten. Mit dieser Technik werden stabile Baselines erstellt, indem Muster aus Backups über mehrere Wochen hinweg analysiert werden, während gleichzeitig die granularen Datenmerkmale, die für die Änderungen an den geschützten Assets charakteristisch sind, kontinuierlich erlernt werden. Diese Lernstrategie ist unabhängig von jedem Ransomware-Typ und wird als Zero-Shot-Learning bezeichnet. Neu ist, dass wir die Art und Weise, wie wir dies tun, erheblich verbessert haben: Wir können jetzt Anomalien direkt erkennen, während Backups durchgeführt werden, und zwar mit nahezu keinen Auswirkungen auf die Leistung, während gleichzeitig der Bedarf an zusätzlichen Ressourcen oder teuren Cloud-Rechenkosten im Zusammenhang mit Post-Hoc-Analysen entfällt. Diese zum Patent angemeldete Innovation trägt dazu bei, die Zeit zum Auffinden und Markieren potenzieller Anomalien für weitere Untersuchungen zu verkürzen – was besonders wichtig ist, um den potenziellen Blast-Radius eines Verstoßes zu begrenzen.

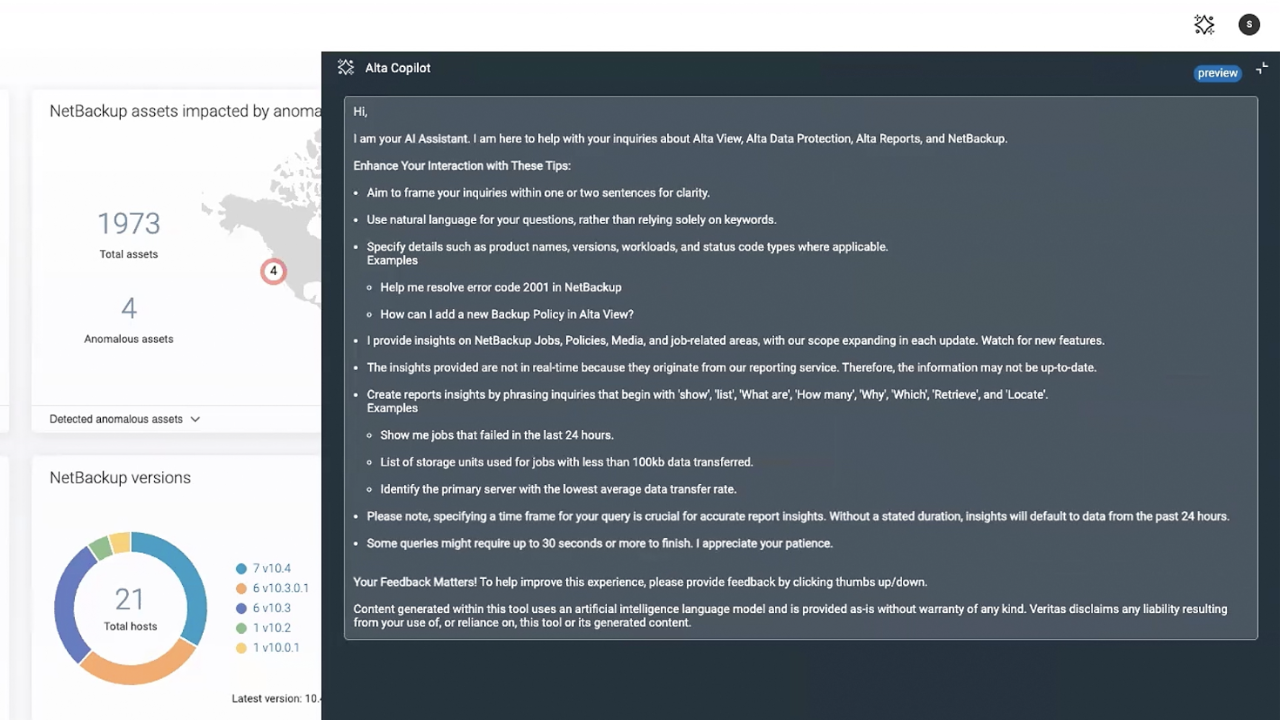

AI-gesteuerter operativer Copilot

Zu guter Letzt kündigen wir Veritas Alta™ Copilot an – einen GenAI-gestützten Betriebsassistenten, der Datenschutzadministratoren aller Ebenen dabei helfen soll, mit dem schnell wachsenden Umfang und Ausmaß ihrer Verantwortlichkeiten Schritt zu halten. Veritas Alta Copilot verwendet Retrieval Augmented Generation (RAG) mit hochmodernen Large Language Models, um ein konversationelles Benutzererlebnis zu bieten, das dem Eindruck gleicht, als stünden hochspezialisierte Experten bereit, die Ihnen bei der Konfiguration und dem Schutz Ihrer Systeme helfen.

Als „menschlicher Assistent“ identifiziert Veritas Alta Copilot schnell Cyber-Schwachstellen und betriebliche Effizienzen, empfiehlt proaktive Konfigurationsänderungen und führt Benutzer mühelos durch erweiterte Datenverwaltungsaufgaben, sodass sie den maximalen Nutzen aus ihren Technologieinvestitionen ziehen können.

Cyber Resilience Assessment Services

In Anbetracht der Tatsache, dass unsere Kunden trotz all der hervorragenden Anleitung, die KI bieten kann, manchmal immer noch menschliche Hilfe bei der Erweiterung ihrer eigenen Fähigkeiten benötigen, führen wir den Veritas Cyber Resilience Assessment Services ein. Er ist darauf ausgelegt, Ihre Sicherheitspraktiken mit den Best Practice der Branche in Bezug auf Schutz von Daten und Sicherheit in Einklang zu bringen, um Ihre Sicherheitslage zu optimieren. Durch umfassende Bewertungen beurteilt unser Expertenteam Ihre Sicherheitspraktiken und identifiziert Bereiche, die verbessert werden können. Regelmäßige Bewertungen tragen dazu bei, einen hohen Bereitschaftszustand aufrechtzuerhalten, sodass Sie aufkommenden Bedrohungen und Sicherheitslücken immer einen Schritt voraus sind.

Nach einem Cybervorfall spielen die Veritas Cyber Resilience Assessment Services eine wichtige Rolle bei der Erleichterung des Wiederherstellungsprozesses. Unser Expertenteam bietet sofortige Unterstützung bei der Einschätzung des Ausmaßes des Schadens und der Identifizierung kritischer Bereiche für die Wiederherstellung. Dank unseres erfahrenen Recovery Response-Teams, das rund um die Uhr für Sie da ist, erhalten Sie zeitnahe Unterstützung und Anleitung bei der Wiederherstellung wichtiger Daten und Systeme. Maßgeschneiderte Beratung gewährleistet einen reibungslosen Übergang zurück zum normalen Geschäftsbetrieb, minimiert Ausfallzeiten und ermöglicht eine schnelle Wiederherstellung. Bei Veritas ist Ausfallsicherheit nicht nur ein Ziel – sie ist eine Garantie, auch angesichts von Widrigkeiten.

Neue Sicherheitspartner

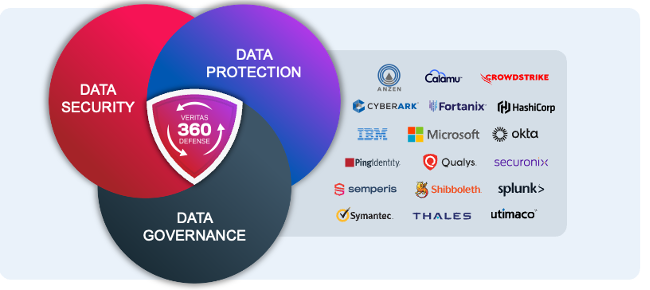

Da uns erneut bewusst ist, dass Cyber Resilience die Arbeit im Team erfordert, haben wir das Veritas 360 Defense-Ökosystem erweitert und zusätzliche sicherheitsorientierte Partner in unser Ökosystem aufgenommen. Securonix, Splunk, HashiCorp, Anzen und Calamu – Namen, die für Autorität und Innovation stehen – haben sich jetzt Veritas 360 Defense angeschlossen, wobei HashiCorp eine Veritas REDLab- Zertifizierung abgeschlossen hat. Sehen Sie sich alle unsere Partner im Veritas Trust Center an.

Ein gutes Beispiel dafür, wie wir kompromittierte Identifikationsdaten schützen, ist die Lösung, die wir mit Securonix entwickelt haben. Durch die Integration der Benutzeraktivitätsprotokolle von NetBackup und Veritas Alta™ Data Protection in die UEBA-Plattform von Securonix haben wir den Schutz von Daten unserer Data Protection Plattform verbessert. Diese Zusammenarbeit ermöglicht es uns, potenzielle Bedrohungen durch KI-gesteuerte Analysen von Anomalien schnell zu erkennen. Wenn verdächtige Aktivitäten gemeldet werden, benachrichtigt die Plattform von Securonix die Administratoren umgehend und ermöglicht ihnen, entschlossene Maßnahmen zur Verhinderung böswilliger Angriffe zu ergreifen.

Veritas 360 Defense

Alle Kunden, die ich treffe, stehen vor der gleichen Herausforderung: ein integriertes Team zu schaffen, das für die Verteidigung gegen sich entwickelnde Cyberangriffe und die schnelle Wiederherstellung bei Verstößen verantwortlich ist. In einer Umgebung, in der Cyberkriminelle nicht mehr einbrechen, sondern sich einfach anmelden, erfordert der Schutz der wertvollen Daten Ihres Unternehmens proaktive, adaptive und kooperative Maßnahmen. Mit unseren neuesten Innovationen und Partnerschaften wollen wir die Tools und das Fachwissen bereitstellen, die zur Abwehr der sich ständig weiterentwickelnden Bedrohungslandschaft erforderlich sind, um die gefürchteten nächtlichen Anrufe zu vermeiden und sicherzustellen, dass Ihre Daten sicher sind und eine schnelle Wiederherstellung nur ein paar Klicks entfernt ist.

Wenn Sie diese Innovationen genauer erkunden möchten, laden wir Sie ein, unsere virtuelle Rundsendung nach Bedarf anzusehen. Darin besprechen wir die neuesten Update für Veritas 360 Defense und erfahren mehr darüber, wie wir Ihre Cyber Resilience verbessern und sicherstellen, dass Ihre Teams für die Cyber-Wiederherstellung bereit sind.