Was ist Zero Trust?

Vor 20 Jahren war das Leben viel einfacher, auch die Netzwerksicherheit. Mit der Weiterentwicklung der Technologie ist auch der Schutz Ihrer Daten komplexer geworden. Damals konnte man sich weitgehend auf einen perimeterbasierten Ansatz „Vertrauen, aber überprüfen“ verlassen. Jeder, der seine Identität innerhalb des Netzwerks überprüfen konnte, hatte Zugriff auf alle Ressourcen innerhalb der Organisation. Und da die meisten Geschäftsaktivitäten innerhalb eines Büros auf Firmengeräten stattfanden, war dies ein durchaus solider Ansatz.

Mit starkem Wachstum gehen entsprechende Herausforderungen einher. Im Netzwerk gehören dazu auch Sicherheitsverstöße, die ausreichend raffiniert sind, um die perimeterbasierte Sicherheit zu überwinden. Und mit der Einführung von Cloud Computing und der daraus resultierenden Zunahme der Fernarbeit nahmen auch die Herausforderungen zu. „Vertrauen, aber überprüfen“ reichte nicht mehr aus. Als Lösung für diese neuen Sicherheitsherausforderungen kam die „De-Perimeterisierung“ – heute bekannt als Zero Trust.

Die Grundlagen von Zero Trust heute

Basierend auf dem Konzept „Niemals vertrauen, immer überprüfen“ ist Zero Trust die Grundlage einer cyber-resistenten Organisation. Die Identität aller Benutzer muss überprüft werden, bevor ihnen die erforderlichen Berechtigungen für den Zugriff auf die Schlüsselkomponenten ihrer Organisation wie Anwendungen und Daten gewährt werden. Erfolg erfordert nicht nur strategische Planung, sondern auch die Ausrichtung und Beteiligung der Mitarbeiter.

Die Geschäftskomplexität nimmt aufgrund der Anforderungen an Hybrid- und Remote-Mitarbeiter, der Komplexität der Datenspeicherung und der Vielzahl an schutzbedürftigen Plattformen und Umgebungen weiter zu. Die Implementierung, auch bekannt als Zero Trust Architecture (ZTA), erfordert eine Änderung der Denkweise. Um dies besser zu verstehen, wollen wir uns kurz mit einigen Schlüsselbegriffen rund um ZT befassen.

Wichtige Begriffe, die Sie kennen sollten:

- Kontinuierliche Überprüfung: Dies ist das Rückgrat von „Niemals vertrauen, immer überprüfen“. Dieser Ansatz erfordert jederzeit und für jede Ressource eine Überprüfung der Anmeldeinformationen auf jedem Gerät. Der schwierigste Teil der kontinuierlichen Überprüfung ist die Benutzererfahrung. Sie können die kontinuierliche Überprüfung durch risikobasierten bedingten Zugriff verwalten. Dadurch wird ein Benutzer nur dann zur Überprüfung unterbrochen, wenn sich das Risikoniveau ändert, was für eine reibungslosere Mitarbeitererfahrung sorgt.

- Zugriff mit den geringsten Privilegien: Bietet aus Produktivitätsgründen nur die minimalen Berechtigungen für den Zugriff auf das System und gewährleistet gleichzeitig, dass die geschützten Daten sicher bleiben.

- Identitätsmanagement: Diese Sicherheitskontrolle validiert die Geräte- und Benutzeridentität digital mit Sicherheitsprotokollen und einem oder mehreren Authentifizierungsfaktoren.

Zero Trust ist eine Cybersicherheitsstrategie, die auf dem Gedanken basiert, dass keinem Benutzer oder Asset implizit vertraut werden darf. Dabei wird davon ausgegangen, dass ein Verstoß bereits erfolgt ist oder bevorsteht. Daher sollte einem Benutzer nicht durch eine einzige Überprüfung am Unternehmensperimeter Zugriff auf vertrauliche Informationen gewährt werden. Stattdessen muss jeder Benutzer, jedes Gerät, jede Anwendung und jede Transaktion kontinuierlich überprüft werden.

Was Zero Trust nicht ist

Um Zero Trust ranken sich einige Missverständnisse.

- Zero Trust ist nicht ein einzelnes Produkt oder eine Produktfamilie.

- Es handelt sich nicht um eine Operation, bei der man alles festlegt und dann vergisst, und es ist auch keine One-Size-Fits-All-Metrik.

- Sicherheit ist nicht der einzige Vorteil.

- Es bedeutet kein Misstrauen gegenüber Ihren Mitarbeitern.

Zero Trust erfordert eine Änderung der Denkweise, die sich jedoch positiv auf die Sicherheitslage und die Compliance-Aussichten Ihres Unternehmens auswirkt und gleichzeitig Komplexität und Kosten im Laufe der Zeit reduziert. Es muss entsprechend Ihren individuellen Geschäftsanforderungen kontinuierlich evaluiert, angepasst und verbessert werden.

Säulen von Zero Trust

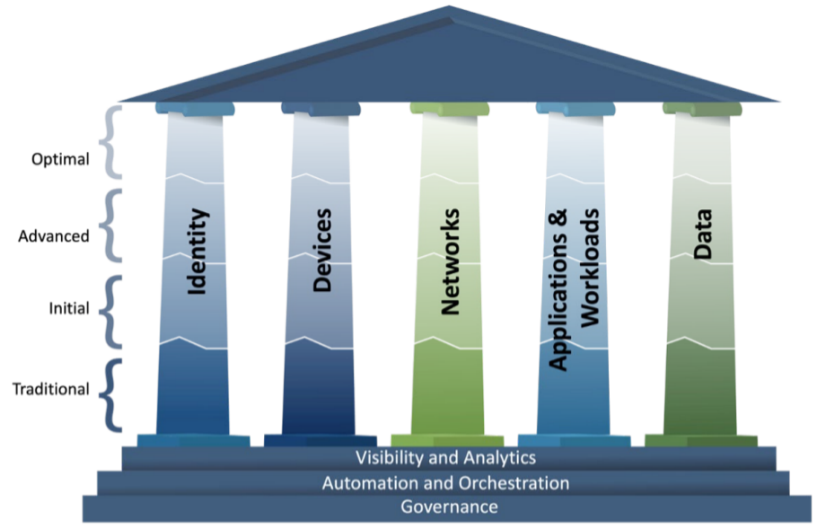

Angesichts der wachsenden Cybersicherheitsherausforderungen durch zunehmend remote arbeitende Mitarbeiter wurde 2021 eine Durchführungsverordnung zur Verbesserung der nationalen Cybersicherheit erlassen. Ein Ergebnis dieser Anordnung war die Veröffentlichung des ersten Zero Trust Maturity Model (ZTMM) durch die National Cybersecurity and Infrastructure Security Agency (CISA). Das neueste Update, das 2023 veröffentlicht wird, erweitert die fünf Grundpfeiler von Zero Trust. Diese Säulen skizzieren den Wachstumspfad, den Ihr Unternehmen auf dem Weg zur Implementierung von Zero Trust einschlagen kann.

Die Entwicklung von Zero Trust kann wie folgt aussehen:

- Sie können im Grunde mit nichts beginnen – einer herkömmlichenLösung – einer regelmäßigen Überprüfung des permanenten Zugriffs und einen Plan erstellen, um die Zero-Trust-Grundlagen umzusetzen – jeweils eine Säule nach der andern.

- Beginnen Sie dann mit der ursprünglichen Automatisierungsplanung und -implementierung mit einer grundlegenden säulenübergreifenden Koordination und einer Planung nach dem Prinzip der geringsten Rechte (least privilege).

- Verbessern Sie die automatisierten Kontrollen, die über den gesamten Lebenszyklus jeder Säule hinweg koordiniert werden, wobei der Zugriff mit den geringsten Rechten entwickelt wird, um Risiko- und Positionsbewertungen einzubeziehen.

- Optimieren Sie schließlich einen vollständig automatisierten Plan mit dynamischem Least-Privilege-Zugriff und reibungsloser Koordination über alle fünf Säulen hinweg.

Wie in der aktuellen ZTMM-Veröffentlichung dargelegt, „erlauben diese Reifestadien und die mit jeder Säule verbundenen Details es den Agenturen, die Investitionen zu bewerten, zu planen und aufrechtzuerhalten, die für den Fortschritt in Richtung einer ZTA erforderlich sind.“

Was kommt als Nächstes?

Das Modell des Zero Trust-Reifegrads wird sich weiterentwickeln. Es gibt zwar kein Produkt oder Produktreihe, die alle Ihre Zero Trust-Anforderungen erfüllt, aber Technologiepartner wie Veritas können den entscheidenden Unterschied für eine reibungslose Zero Trust-Planung und -Positionierung ausmachen.

Erfahren Sie mehr über Veritas-Lösungen zur Ausfallsicherheit.